SSL-сертификат – это специальный комплект данных, который обеспечивает безопасное соединение между сервером вашего сайта и браузерами пользователей. Чтобы получить SSL-сертификат, необходимо выполнить ряд простых шагов.

Сначала необходимо выполнить запрос на создание сертификата с помощью команды «genpkey». Далее получить от центра сертификации (CA) файл сертификата, который содержится в формате DER или PEM.

Для установки SSL-сертификата на сервере необходимо выполнить команду «-newkey» с указанием ключа для создания нового сертификата. Затем необходимо создать файл с именем «chain.pem», в который включить сертификат и цепочку сертификации.

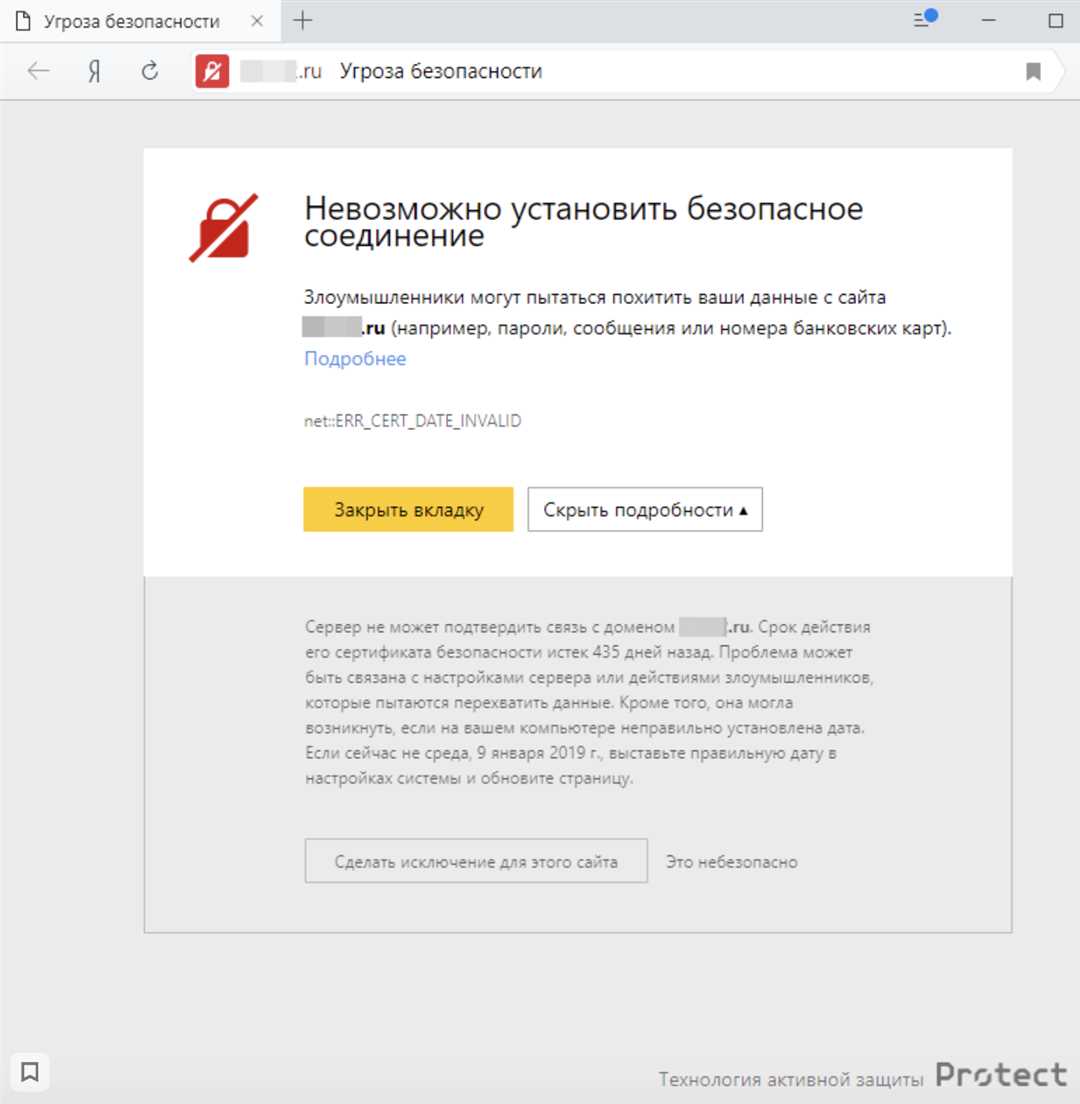

Важно помнить о сроке действия SSL-сертификата, который истекает через определенный период времени. Для обеспечения безопасности вашего сайта рекомендуется регулярно выпускать и устанавливать новые SSL-сертификаты.

SSL сертификат обеспечивает доверие к вашему сайту и защищает передаваемую информацию. Следуя указанным советам, вы сможете легко и безопасно установить SSL сертификат для вашего сайта.

Создание самоподписанного SSL сертификата на Windows Server

Для создания самоподписанного SSL сертификата на Windows Server вам понадобится следующее:

- Компьютер с установленной Windows Server;

- Знание основных команд и инструментов операционной системы.

Далее приведена инструкция по созданию самоподписанного SSL сертификата на Windows Server:

1. Воспользуйтесь инструкцией по созданию ключей и сертификата, используя OpenSSL.

2. Введите следующую команду:

openssl req -x509 -nodes -newkey rsa:2048 -keyout ключ.key -out сертификат.crt -days 365

3. После выполнения команды в папке с установленным OpenSSL появятся два файла: ключ.key и сертификат.crt.

4. Установите сертификат в вашей системе Windows Server.

5. Настройте ваш веб-сервер (например, Nginx), чтобы использовать данный SSL-сертификат.

6. Проверьте правильность установки сертификата, загрузив ваш сайт через HTTPS.

7. Убедитесь, что браузер доверяет вашему самоподписанному SSL сертификату.

Следуя этим шагам, вы сможете создать самоподписанный SSL сертификат для вашего Windows Server и использовать его для обеспечения безопасного соединения.

Что такое SSL-сертификат и для чего он нужен?

SSL-сертификат – это цифровой сертификат, который устанавливается на веб-сервере и используется для шифрования данных между клиентом и сервером. Это обеспечивает безопасную передачу информации через интернет. SSL-сертификат также позволяет подтвердить подлинность веб-сайта, что помогает защитить пользователей от атак фишинга и других видов мошенничества.

SSL-сертификаты необходимы для того, чтобы защитить данные, передаваемые между пользователем и веб-сайтом, от прослушивания и подмены. Они используются для защиты личных данных, таких как пароли, данные банковских карт и другая конфиденциальная информация.

Одним из способов получения бесплатного SSL-сертификата является использование сервисов, таких как Let’s Encrypt. Этот сервис спонсируется Яндексом и предоставляет бесплатные SSL-сертификаты для всех, кто ими нуждается.

Для установки бесплатного SSL-сертификата на веб-сервере можно использовать различные методики, включая использование плагина Certbot и настройку TLSSSL. Процедура установки сертификата требует выполнения определенных команд и настройки соответствующих параметров веб-сервера.

Важно понимать принципы работы SSL-сертификатов, их проверку и конфигурацию для обеспечения безопасности вашего сайта.

Как установить бесплатный SSL-сертификат для своего сайта

Для установки бесплатного SSL-сертификата на вашем сайте воспользуйтесь следующими шагами:

- Подготовка к установке сертификата.

- Устанавливаем Certbot для автоматической генерации SSL-сертификата.

- Получаем SSL-сертификат с помощью Certbot, используя плагин Webroot.

- Создаем файлы сертификата и генерируем ключ по алгоритму Диффи-Хеллмана.

- Настраиваем конфигурацию TLSSSL на веб-сервере, создавая сниппеты конфигурации для SSL-ключа и сертификата, а также настраивая устойчивые шифрования.

- Добавляем настройки в конфигурацию Nginx для SSL-сертификата.

- Настройка файрвола для обеспечения безопасной работы с SSL-сертификатом.

- Подключаем изменения в Nginx для применения настроек SSL.

- Настройка автоматического обновления бесплатного SSL-сертификата.

Следуя этим инструкциям, вы сможете установить бесплатный SSL-сертификат на ваш сайт и обеспечить безопасное соединение для пользователей.

Для начала необходимо подготовиться к установке SSL-сертификата. Для этого следует использовать команду, которая упаковывает закрытый ключ в зашифрованный ZIP-файл с паролем, который указывается в процессе установки. В дальнейшем этот ключ будет использоваться для шифрования HTTPS-трафика.

Для создания SSL-сертификата на сервере используется команда, которая генерирует новый ключ и сам сертификат. При этом ключ должен быть защищен паролем для обеспечения безопасности.

После получения сертификата, необходимо настроить TLSSSL на веб-сервере. Для этого создается сниппет конфигурации для SSL-ключа и сертификата, а также сниппет с устойчивыми настройками шифрования. Затем производится настройка конфигурации Nginx для SSL.

Альтернативная конфигурация позволяет разрешить как HTTP-, так и HTTPS-трафик, что может быть полезно в определенных ситуациях.

После настройки TLSSSL необходимо настроить файрвол для обеспечения безопасности сервера.

Затем подключаются изменения в Nginx, что позволяет применить настройки SSL к серверу.

Далее следует настроить автоматическое обновление SSL-сертификата для его актуальности.

Для того чтобы получить бесплатный SSL-сертификат, необходимо установить утилиту Certbot на ваш сервер. Certbot является автоматическим механизмом для получения и установки SSL-сертификатов, предоставляемых Let’s Encrypt.

Для установки Certbot на ваш сервер следует выполнить следующие действия:

- Установите Certbot на вашем сервере. Выберите версию Certbot, подходящую для вашей операционной системы. Наиболее распространенные системы — Linux и Windows.

- Запустите команду установки Certbot с использованием пакетного менеджера вашей системы. Например, для системы Linux команда может выглядеть примерно так:

sudo apt-get install letsencrypt. - После установки Certbot, введите команду для генерации SSL-сертификата. Certbot предоставляет различные методы подтверждения, такие как HTTP-файл, DNS-запись и т. д.

- Следуйте инструкциям Certbot для завершения процесса получения и установки SSL-сертификата на вашем сервере.

После успешной установки и настройки Certbot, ваш сайт будет защищен SSL-сертификатом, что обеспечит безопасное соединение между вашим сервером и клиентскими устройствами.

Используем следующие опции для получения SSL-сертификата с корневым CA:

1. Создаем запрос на сертификат и приватный ключ с помощью команды:

openssl req -newkey rsa:2048 -nodes -keyout domain.key -out domain.csr

2. Заполните информацию о вашей организации в запросе: Common Name, Organization, Country, и др.

3. Дождитесь получения файла с запросом domain.csr и приватным ключом domain.key.

4. Отправьте файл запроса domain.csr вашему корневому CA для подписания сертификата.

5. Получите подписанный SSL-сертификат и цепочку сертификации в формате .pem.

6. Настраиваем файлы сертификата и ключа в конфигурации сервера.

7. На сервере создаем файл chain.pem, содержащий цепочку сертификатов CA.

8. Указываем пути к файлам сертификата ssl_certificate, ключа ssl_certificate_key и цепочки ssl_trusted_certificate в настройках сервера.

9. Перезапускаем сервер для применения изменений и проверяем работу HTTPS-трафика.

10. Получение и установка SSL-сертификата происходят безопасно и быстро, обеспечивая безопасность и приватность вашего сайта.

Применение плагина Webroot

В процессе использования плагина Webroot вам необходимо иметь файл сертификата в формате pfx, который был создан при совместном использовании ключей и сертификатов. Ошибка в этом шаге может привести к тому, что ваш браузер не будет доверять вашему сайту.

Поэтому настраиваем Webroot следующим образом:

- Подготовка к установке плагина Webroot — обязательна

- Указываем путь к файлу сертификата при настройке плагина

- Выбираем соответствующие опции для работы с Webroot

- Доверяем изменения и подключаем их в Nginx

- Настраиваем автоматическое обновление сертификата

Не забывайте, что безопасный сайт должен иметь SSL-сертификат certificate, заверенный центром сертификации. Поэтому рецепты по созданию, установке и подключению SSL-сертификатов к вашему сайту являются важными.

Установка SSL-сертификата через Webroot требует наличия нескольких ключевых компонентов, поэтому внимательно следите за дальнейшими шагами.

Плагин Webroot спонсирует Let’s Encrypt, а значит, вы можете получить бесплатный SSL-сертификат для вашего сайта.

Файлы сертификата

Для установки SSL-сертификата на сервере необходимо иметь файлы сертификатов. Эти файлы можно получить после успешного процесса генерации сертификата. Обычно включают в себя:

- SSL-ключ (private key) – используется для шифрования данных и обеспечения безопасного канала связи при передаче информации между сервером и клиентом;

- SSL-сертификат (certificate) – является цифровой подписью вашего сервера и содержит информацию о владельце сертификата, действительном периоде, организации и прочие данные;

- CA Bundle (Certificate Authority Bundle) – цепочка доверия, состоящая из корневого и промежуточных сертификатов, которые используются для проверки подлинности вашего сертификата;

После успешной генерации SSL-сертификата с помощью соответствующего запроса (CSR), файлы сертификатов будут созданы и сохранены в соответствующей папке на сервере. Обычно они имеют расширения .crt, .key и .pem.

Для дальнейшей настройки и корректной работы SSL-сертификата на сервере необходимо следовать инструкциям по установке и сконфигурировать сервер таким образом, чтобы он использовал эти файлы для обеспечения безопасного соединения по протоколу HTTPS.

Благодаря правильной установке и использованию SSL-сертификатов вы повысите безопасность вашего сайта, защитите личные данные пользователей и обеспечите конфиденциальность информации.

Генерация ключа по алгоритму Диффи-Хеллмана

Для настройки TLS/SSL на веб-сервере может потребоваться генерация ключа по алгоритму Диффи-Хеллмана. Этот ключ используется для обеспечения безопасности при обмене ключами между клиентом и сервером.

Для генерации ключа по алгоритму Диффи-Хеллмана в формате PEM можно воспользоваться следующей инструкцией:

| Шаг 1. | Устанавливаем необходимые утилиты: |

sudo apt-get install openssl |

| Шаг 2. | Генерируем приватный ключ: |

openssl genpkey -algorithm DH -out dhparam.pem -pkeyopt rsa_keygen_bits:2048 |

В результате выполнения этих шагов будет создан файл dhparam.pem, содержащий сгенерированный ключ по алгоритму Диффи-Хеллмана с длиной 2048 бит. Этот файл можно предоставить в качестве параметра для настройки TLS/SSL на веб-сервере.

Генерация ключа по алгоритму Диффи-Хеллмана является важным шагом в обеспечении безопасности HTTPS трафика вашего сайта. Убедитесь, что ключ создан безопасно и не доступен посторонним лицам, чтобы обеспечить безопасность передачи данных.

Шаг 3. Настраиваем TLSSSL на веб-сервере

При настройке TLSSSL на веб-сервере возникает ряд важных моментов, которые необходимо учитывать.

Ошибки при настройке могут привести к неполадкам в работе сертификатов, а это может серьезно сказаться на безопасности сайта.

Ключевые моменты в настройке TLSSSL на веб-сервере:

| 1. | Хранятся ли сертификаты в зашифрованном виде. |

| 2. | Проверка настройки HTTPS на душе. |

| 3. | Содержится ли необходимая информация в сертификате. |

| 4. | Доверие браузеров к сертификатам. |

| 5. | Почему операции с сертификатами так важны. |

Для успешной генерации и установки сертификата на веб-сервере необходимо детально ознакомиться с принципами работы SSL и шифрования.

SSL-сертификат обязателен для безопасной передачи данных между пользователем и сервером. Он создает защищенную сессию для обмена информацией, включая https-трафик.

При установке сертификата на веб-сервере будут важны примерно следующие настройки:

- Требуемые домены, включая .ru и другие;

- Выбор желаемых расширений сертификата;

- Имеющиеся в организации сертификаты;

- Что содержится в сертификате;

- И многие другие.

Устанавливаем SSL-сертификат на сервер с кодировкой UTF-8, учитывая все необходимые настройки и действия, чтобы сертификат работал корректно и безопасно.

В случае возникновения ошибок или необходимости уточнений, обратитесь к инструкции или документации ваших сертификатов.

Для настройки SSL-сертификата на веб-сервере необходимо создать специальные сниппеты конфигурации, которые будут указывать серверу, как использовать SSL-ключ и сертификат.

Прежде всего, необходимо убедиться, что ваши файлы сертификата (например, certificate.crt) и ключа (например, key.key) корректно сгенерированы и доступны для использования на сервере.

Далее, создаем сниппет конфигурации для SSL-ключа и сертификата. В этом сниппете указываем путь к вашему SSL-ключу и сертификату:

ssl_certificate /path/to/your/certificate.crt; ssl_certificate_key /path/to/your/key.key;

Этот сниппет должен размещаться в файле конфигурации вашего веб-сервера (например, в файле nginx.conf для Nginx) в блоке конфигурации для SSL.

Кроме того, рекомендуется создать еще один сниппет конфигурации с устойчивыми настройками шифрования. Этот сниппет предназначен для улучшения безопасности вашего SSL-соединения:

ssl_protocols TLSv1.2; ssl_ciphers 'EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH'; ssl_prefer_server_ciphers on; ssl_session_cache shared:SSL:10m;

Этот сниппет с устойчивыми настройками шифрования также должен быть добавлен в файл конфигурации вашего веб-сервера в блоке настройки SSL.

После создания этих сниппетов конфигурации и их добавления на сервер, необходимо перезапустить веб-сервер, чтобы изменения вступили в силу. Теперь ваш сайт будет работать по HTTPS протоколу с использованием SSL-сертификата.

Создаем сниппет конфигурации с устойчивыми настройками шифрования

- Настройки шифрования SSL очень важны для обеспечения безопасности на веб-сервере. Для этого данной конфигурации использовать следующий сниппет:

- SSL конфигурация с устойчивыми настройками:

- ssl_protocols TLSv1 TLSv1.1 TLSv1.2 TLSv1.3;

- ssl_ciphers ‘ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-RSA-AES128-SHA256:ECDHE-ECDSA-AES128-SHA256:ECDHE-RSA-AES128-SHA:ECDHE-ECDSA-AES128-SHA:ECDHE-RSA-AES256-SHA384:ECDHE-ECDSA-AES256-SHA384:ECDHE-RSA-AES256-SHA:ECDHE-ECDSA-AES256-SHA:DHE-RSA-AES128-SHA256:DHE-RSA-AES128-SHA:DHE-DSS-AES128-SHA256:DHE-RSA-AES256-SHA256:DHE-DSS-AES256-SHA:DHE-RSA-AES256-SHA:AES128-GCM-SHA256:AES256-GCM-SHA384:AES128-SHA256:AES256-SHA256:AES128-SHA:AES256-SHA:AES:CAMELLIA:DES-CBC3-SHA:!aNULL:!eNULL:!EXPORT:!DES:!RC4:!MD5:!PSK:!aECDH:!EDH-DSS-DES-CBC3-SHA:!EDH-RSA-DES-CBC3-SHA:!KRB5-DES-CBC3-SHA’;

- ssl_prefer_server_ciphers on;

- ssl_dhparam /etc/ssl/certs/dhparam.pem;

- ssl_ecdh_curve secp384r1;

- ssl_session_cache shared:SSL:10m;

- ssl_session_timeout 10m;

- ssl_stapling on;

- ssl_stapling_verify on;

- resolver 8.8.8.8 8.8.4.4 valid=300s;

- resolver_timeout 5s;

- ssl_trusted_certificate /path/to/chain.pem;

- ssl_certificate /path/to/cert.pem;

- ssl_certificate_key /path/to/key.pem;

Настройка SSL веб-сертификата в Nginx важна для обеспечения безопасного соединения между сервером и клиентом. Для этого необходимо добавить шифрованный и валидный SSL-сертификат к вашему веб-серверу.

Для начала, установите certbot для быстрого и этичного обновления вашего сертификата. Убедитесь, что у вас есть root доступ к серверу и одинаковые конфигурации на всех доменах, используемых на веб-сервере.

После установки certbot, необходимо настроить конфигурацию Nginx для SSL. Для этого создайте сниппеты с устойчивыми шифрованиями и настройками безопасности. Убедитесь, что ваш сервер подписан центром сертификации, таким как Let’s Encrypt.

При использовании HTTP-файлов для подтверждения SSL-сертификата, перейдите к альтернативной конфигурации разрешения HTTP- и HTTPS-трафика. Убедитесь, что подключены изменения в Nginx и настроен автоматический обновление сертификата.

В заключении, необходимо добавить цепи сертификатов для верификации и проверки настроек HTTPS. Убедитесь, что корневой сертификат добавлен в доверенные ваших браузерах и системах, чтобы обеспечить надежное соединение на вашем веб-сервере.

Альтернативная конфигурация разрешаем HTTP- и HTTPS-трафик

Настроим сервер таким образом, что он будет разрешать одновременно как HTTP-трафик, так и HTTPS-трафик. Для этого выполним следующие шаги:

| Шаг 1 | Открываем файл конфигурации сервера |

| Шаг 2 | Найдем раздел, где определены настройки для HTTPS-трафика |

| Шаг 3 | Добавим конфигурационный блок для HTTP-трафика |

| Шаг 4 | Создадим новый VirtualHost, который будет отвечать за обработку HTTP-запросов |

| Шаг 5 | Настроим этот VirtualHost для слушания порта 80 и обработки HTTP-запросов |

| Шаг 6 | Добавим редирект с HTTP на HTTPS для повышения безопасности |

| Шаг 7 | Перезапустим сервер для применения изменений |

После выполнения этих шагов ваш сервер будет правильно настроен для поддержки как HTTP-, так и HTTPS-трафика одновременно. Это позволит пользователям вашего сайта обращаться к нему как по защищенному протоколу HTTPS, так и по стандартному HTTP.

Подписывайтесь на HackWare.ru для получения более подробной информации о настройке серверов, а также о безопасности в области информационных технологий.

Шаг 4. Настраиваем файрвол

Для защиты вашего сервера от нежелательного доступа необходимо настроить файрвол. Проверьте, что все правила в файрволе корректно настроены и открыты только необходимые порты для HTTPS-трафика.

В случае использования файрвола, важно убедиться, что порт 443 (старндартный порт для HTTPS) открыт и правильно настроен для обеспечения безопасной передачи данных.

Убедитесь, что в файрволе открыты порты, необходимые для работы SSL-сертификата, и все обращения на ваш веб-сервер настроены корректно.

При необходимости проведите дополнительную проверку уровня безопасности файрвола и регулярно обновляйте правила файрвола для обеспечения безопасности вашего сервера.

Подключение изменений в Nginx подразумевает собой настройку веб-сервера для работы с SSL сертификатами. После того как SSL сертификаты были получены и установлены на сервере, необходимо настроить Nginx для их работы.

Для этого необходимо создать конфигурационные файлы с указанием путей к SSL сертификатам и приватным ключам. Также в конфигурации сервера следует указать поддержку протокола HTTPS и настроить правильные параметры шифрования для обеспечения безопасной передачи данных.

Одним из ключевых моментов является установка правильных опций OCSP (Online Certificate Status Protocol) для проверки статуса сертификата. Это позволит обеспечить дополнительный уровень безопасности путем проверки актуальности сертификата в реальном времени.

Также важной частью настройки Nginx для работы с SSL сертификатами является настройка цепочки сертификации, чтобы браузеры могли корректно проверить валидность сертификата по цепочке доверия к корневому центру сертификации.

После всех настроек необходимо сохранить изменения в конфигурационных файлах и перезапустить Nginx для применения новых настроек. После этого ваш веб-сервер будет готов к работе с SSL сертификатами и обеспечит безопасное соединение с вашим сайтом.

Шаг 6. Настраиваем автоматическое обновление

Для информации: проверьте, что ваш SSL-сертификат действителен не менее 4 года. Кроме того, для подтверждения обратите внимание на опции расширения name_constraints и tls. Для обновления SSL-сертификата вам понадобится цепочка сертификатов, добавленных в ваше SSL-хранилище. Если имя вашего файла сертификата это «сrт», добавьте расширение «.crt» в конце. Убедитесь, что у вас все файлы сертификатов правильного формата и используйте их в операциях ниже.

- 1. Подключаем автоматическое обновление в вашей конфигурации сервера.

- 2. Добавьте соответствующую операцию к цепи сертификатов в вашем SSL-хранилище.

- 3. Выбирать ros.publish.card.name_constraints при использовании команды sclient.

- 4. Заключение: обратитесь к другим важным инструкциям и видеоинструкциям для понимания, как правильно настраивать автоматическое обновление SSL-сертификата.

Заключение

SSL-сертификаты играют важную роль в обеспечении приватности и безопасности передаваемых данных. Пользователи будут больше доверять вашему сайту, если увидят, что он защищен SSL-сертификатом.

Помимо основ, мы рассмотрели инструкции по шифрованию файлов в OpenSSL, созданию корневого центра сертификации (Root CA), а также форматы ключей и сертификатов. Мы также узнали, как генерировать различные типы сертификатов с помощью OpenSSL.

Не забывайте обновлять SSL-сертификаты, чтобы они не устаревали и соответствовали современным стандартам безопасности. Это поможет избежать проблем, связанных с истекающими сертификатами.

Следуйте инструкциям по установке бесплатного SSL-сертификата с помощью Яндекс Cloud или другими способами, которые мы описали в статье. Это поможет защитить ваш сайт и заработать доверие у пользователей.

Подписывайтесь на наш Яндекс-канал для получения дополнительной информации о защите данных, этичном хакинге и других темах, связанных с информационной безопасностью.

Бесплатный SSL сертификат для сайта

Для получения бесплатного SSL-сертификата через Яндекс Cloud необходимо:

- Подключиться к Яндекс Cloud и выбрать соответствующую опцию в настройках.

- Создать запрос на сертификат путем генерации CSR (Certificate Signing Request), как это делается при покупке платного сертификата.

- Полученный запрос нужно подписать ключом вашего сервера SSL и отправить CSR в Центр Сертификации CA для получения бесплатного сертификата.

- После подтверждения вашей организации вы получите бесплатный сертификат, который следует установить на ваш сервер.

Используйте этот бесплатный SSL-сертификат для шифрования данных между вашим сайтом и пользователями. Это защитит персональную информацию пользователей и обеспечит безопасность передачи данных.

Обратите внимание, что сертификаты SSL имеют срок действия, поэтому регулярно обновляйте сертификаты для надежной защиты вашего сайта.

Получение бесплатного SSL-сертификата через Яндекс Cloud – надежный способ обеспечить безопасность вашего сайта и защитить его от кибератак.

Как получить бесплатный SSL сертификат с помощью Яндекс Cloud

| Пункт | Описание |

| 1 | Посетите сайт Яндекс Cloud, на котором содержится возможность получения бесплатного SSL-сертификата для вашего домена .ru или .рф. |

| 2 | Выберите способ подтверждения владения доменом через DNS или через файл, находящийся на вашем сервере. |

| 3 | Следуйте дальнейшим инструкциям, вводя необходимые данные, такие как имя домена, контактные данные и прочее. |

| 4 | После успешной верификации получите свой бесплатный SSL-сертификат в форматах .crt и .key. |

| 5 | Преобразуйте их при необходимости в нужный вам формат, используя инструменты конвертации, такие как openssl. |

Инструкция к получению и установки бесплатного SSL сертификата

Для получения бесплатного SSL сертификата, необходимо выполнить следующие шаги:

- Создайте самоподписанный сертификат на вашем сервере.

Для этого воспользуйтесь командой openssl req -newkey rsa:2048 -keyout key.pem -out csr.pem.

- Упакуйте созданные файлы сертификата и закрытого ключа в зашифрованный zip-архив, чтобы обеспечить их безопасность.

- Не забудьте создать файл с расширением OCSP_ext для указания статуса сертификата.

- В конфигурации сервера выберите настройки для валидного сертификата и доверенного корневого Центра Сертификации (CA).

- Выберите альтернативный вариант создания корневого сертификата для данных, информационной организацией, которым нужны сертификаты.

- При настройке сервера включите поддержку диффи-хеллмана и конфигурацию шифрования для обеспечения безопасности передачи данных.

- Добавьте соответствующие расширения (extensions) в файлы сервера и ключа для верификации и правильной работы SSL.

- Настраивайте сервер таким образом, чтобы он проверял цепочку сертификатов и доверял корректным ключам.

- При установке бесплатного сертификата на хостинг, убедитесь в правильности форматов ключей и сертификатов.

- После установки сертификата, проверьте его работу с помощью sclient для того, чтобы избежать ошибок типа «HTTP1.1 400 Bad Request».

Шаги получения сертификата:

Для начала, если у вас нет сертификата SSL, вам необходимо его получить. Существует несколько способов получить SSL-сертификат, один из которых — создать самоподписанный сертификат.

Для этого воспользуйтесь командой genrsa для генерации приватного ключа:

openssl genrsa -out private.key

Далее, используйте полученный приватный ключ для создания самоподписанного сертификата:

openssl req -new -x509 -key private.key -out cert.crt -days 365

Теперь у вас есть самоподписанный SSL-сертификат, который можно использовать на вашем сервере.

Необходимо также добавить корневой сертификат в доверенные в вашей системе, чтобы ваш браузер доверял ему.

Следующим шагом будет настройка вашего веб-сервера (например, Apache или Nginx) для использования этого сертификата. Для этого укажите пути к вашему сертификату и приватному ключу в конфигурации сервера.

После этого перезагрузите сервер, чтобы изменения вступили в силу. Теперь ваш сайт будет доступен по защищенному протоколу HTTPS с использованием самоподписанного сертификата.

Как выпустить самоподписанный SSL сертификат и заставить ваш браузер доверять ему

Для того чтобы создать самоподписанный SSL сертификат и заставить ваш браузер доверять ему, выполните следующие действия:

- Откройте консоль OpenSSL.

- Запустите команду genpkey для генерации ключа EC или RSA:

- Создайте самоподписанный сертификат с помощью команды req. Укажите в поле Common Name (CN) имя вашего сервера:

- Подпишите созданный запрос:

- Укажите вашему серверу использовать созданный сертификат.

openssl genpkey — algorithm RSA — out server key.pem

openssl genpkey -algorithm EC — out server key.pem

openssl req — new — key server key.pem — out server csr.pem

openssl x509 -req — in server csr.pem -signkey server key.pem -out server cert.pem

Этими действиями вы получите самоподписанный SSL сертификат, который можно использовать на вашем сервере. Для того чтобы заставить ваш браузер доверять самоподписанному сертификату, необходимо добавить его в доверенные сертификаты системы.

Обратите внимание, что самоподписанные сертификаты не являются подтвержденными центром сертификации и возможно, что ваш браузер будет выдавать предупреждения о безопасности при использовании таких сертификатов.

Сертификат Let’s Encrypt вручную, без автоматики, на Windows

Для установки SSL-сертификата Let’s Encrypt вручную на Windows потребуется выполнить следующие шаги:

1. Убедитесь, что у вас установлен OpenSSL. Если нет, установите его.

2. Создайте директорию, где будут сохранены файлы сертификата. Например, «C:ssl».

3. Откройте командную строку Windows от имени администратора.

4. Создайте CSR запрос для вашего домена:

openssl req -new -newkey rsa:2048 -nodes -keyout domain.key -out domain.csr

5. Введите необходимые данные, оставив поле «Common Name» пустым или указав ваш домен.

6. Отправьте CSR запрос в сервис Let’s Encrypt или используйте другой способ получения сертификата.

7. Получите сертификат и цепочку сертификации в формате PEM.

8. Сохраните сертификат с расширением «.cer» и цепочку сертификации с расширением «.chain.pem».

9. Создайте PKCS#12 файл, объединив сертификат и приватный ключ:

openssl pkcs12 -export -out certificate.pfx -inkey domain.key -in domain.cer -certfile chain.pem

10. Введите пароль для защиты PKCS#12 файла.

Теперь у вас есть самоподписанный SSL-сертификат Let’s Encrypt, который можете использовать на своем сервере Windows.

Как получить бесплатный SSL-сертификат пошаговая инструкция

- Подключаемся к серверу, на котором будет установлен SSL-сертификат

- Создаем самоподписанный ssl-сертификат:

- Создаем самоподписанный сертификат и закрытый ключ:

- openssl req -newkey rsa:2048 -x509 -nodes -keyout server.key -new -out server.crt -subj «/C=RU/ST=Moscow/L=Moscow/O=Organization/OU=IT Department/CN=example.com»

- Это создаст файл ssl-ключа server.key и самоподписанный сертификат server.crt

- Устанавливаем самоподписанный SSL-сертификат на веб-сервере

- Загружаем созданные файлы сертификата.crt и ключа.key на сервер

- Подключаем созданный сертификат к конфигурации SSL-сервера, указав путь к соответствующим файлам

- Настроиваем веб-сервер на использование SSL

- Обновляем конфигурацию сервера и перезапускаем веб-сервер

- Проверяем работу SSL-сертификата, заходим на сайт по HTTPS-протоколу, убеждаемся, что браузер доверяет сертификату

Видеоинструкция

Для самостоятельного получения бесплатного SSL-сертификата для вашего сайта воспользуйтесь следующей видеоинструкцией:

| Шаг 1: | Установка ssl-сертификата на сервер |

| Шаг 2: | Создание самоподписанного SSL-сертификата на Windows Server |

| Шаг 3: | Настройка TLSSSL на веб-сервере |

| Шаг 4: | Настраиваем файрвол |

| Шаг 5: | Подключаем изменения в Nginx |

| Шаг 6: | Настраиваем автоматическое обновление |

Для получения бесплатного SSL-сертификата через хостинг-провайдера и дополнительной информации, смотрите видеоинструкцию на сайте HackWare.ru. Необходимость использования SSL-сертификата важно для обеспечения безопасности передаваемых данных, защиты от атак и повышения доверия пользователей к вашему сайту.

Самостоятельное получение бесплатного SSL-сертификата для сайта

Для получения бесплатного SSL-сертификата для вашего сайта важно следовать определенным шагам. Сначала необходимо создать свой собственный корневой Центр Сертификации (Root CA). Далее выполните создание частного центра сертификации, который будет использоваться для подписи сертификатов.

Шаг 1: Создание корневого центра сертификации

Создайте корневой центр сертификации с уникальными параметрами. Этот центр будет являться источником доверия для всех сертификатов, которые будут выпускаться в будущем.

Шаг 2: Создание частного центра сертификации

Создайте частный центр сертификации на базе корневого центра. Укажите необходимые параметры, чтобы обеспечить безопасность и достоверность сертификатов.

Шаг 3: Генерация сертификата для подписи OCSP

Сгенерируйте сертификат для подписи OCSP (Online Certificate Status Protocol), который будет использоваться для проверки статуса сертификатов.

Шаг 4: Создание подчиненного центра сертификации

Создайте подчиненный центр сертификации, который будет выпускать конечные сертификаты для пользователей и серверов. Убедитесь, что настройки безопасности правильно сконфигурированы.

Шаг 5: Настройка TLSSSL на веб-сервере

Настройте веб-сервер, чтобы он использовал ваши самоподписанные сертификаты. Укажите правильные пути к ключам и сертификатам, а также активируйте TLSSSL для защиты передаваемой информации.

Следуя этим шагам, вы сможете самостоятельно получить бесплатный SSL-сертификат для вашего сайта. Не забудьте настроить автоматическое обновление сертификатов, чтобы обеспечить их долгосрочную действительность.

Для доменов.ru и.рф

Для получения бесплатного валидного SSL-сертификата для доменов с расширениями .ru и .рф необходимо следовать пошаговая инструкция:

- Создание запроса на подпись (CSR) с учетом содержимого сертификата, включая subjectAltName для указания дополнительных доменов, если это необходимо.

- Выберите центр сертификации (CA) для подписи вашего запроса на сертификат. Это может быть Let’s Encrypt, Cloudflare, или другие.

- Получите валидный подписанный сертификат от выбранного центра сертификации.

- Установите полученный сертификат на вашем веб-сервере.

- Добавьте цепочку сертификатов (chain.pem) к вашему сертификату, чтобы обеспечить правильную проверку в браузерах.

- Настройте ваш сервер для использования SSL-сертификата в конфигурации веб-сервера.

- Проверьте, что HTTPS-трафик обратите на вашем сервере корректно используется SSL-сертификат.

Последняя часть настройки SSL-сертификата для домена .ru и .рф — добавление корневого сертификата центра сертификации в доверенные в вашей операционной системе или браузере.

Обратите внимание: валидный центр сертификации всегда подписывает сертификаты своим приватным ключом, поэтому для расшифровывания информации, содержащейся в сертификате, используете только публичный ключ центра сертификации.

Для доменов кроме .ru и .рф

Для получения бесплатного SSL-сертификата для доменов, отличных от .ru и .рф, мы можем использовать различные методы подтверждения владения доменом. Ниже приведены шаги по получению и настройке сертификата:

| Шаг 1 | Подготовка: создаем самоподписанный сертификат на сервере Windows, указав необходимые параметры (например, название организации, домен и т.д.). |

| Шаг 2 | Получаем бесплатный SSL-сертификат, указывая необходимые данные и выбирая метод подтверждения (например, через DNS или HTTP-файл). |

| Шаг 3 | Настраиваем TLS/SSL на веб-сервере, создавая конфигурации для SSL-ключа и сертификата, а также устанавливая стабильные настройки шифрования. |

| Шаг 4 | Настроим файрвол, чтобы обеспечить безопасность сервера и защитить его от нежелательного трафика. |

| Шаг 5 | Подключаем изменения в Nginx, чтобы SSL настройки вступили в силу и начали применяться на сервере. |

| Шаг 6 | Настроим автоматическое обновление сертификата, чтобы он всегда оставался актуальным и безопасным. |

После завершения всех шагов вы получите бесплатный SSL-сертификат для вашего сайта, который обеспечит безопасное соединение между сервером и пользователями. Пользуйтесь приватностью и защитой данных с помощью SSL!

Подтверждение по почте

- Для этого вам нужно указать свой email при запросе сертификата через сервис Certbot или другого провайдера бесплатных SSL-сертификатов.

- После этого вы получите письмо с ссылкой или кодом, который нужно будет использовать для подтверждения владения доменом.

- Следуйте инструкциям в письме и подтвердите владение доменом, чтобы сертификат мог быть выпущен и установлен на ваш веб-сервер.

Подтверждение по почте является одним из наиболее надежных и удобных способов, так как только владелец почтового ящика сможет получить и воспользоваться этим подтверждением.

Подтверждение бесплатного SSL-сертификата через DNS

Для подтверждения бесплатного SSL-сертификата через DNS вам необходимо использовать инструкцию пошагово:

- Создайте запрос на подпись сертификата (CSR) с использованием команды OpenSSL. Необходимо указать дополнительное расширение Subject Alternative Name (SAN) для ваших доменов.

- Сохраните CSR в формате PKCS12, который поддерживается несколькими платформами.

- Получите ваш бесплатный SSL-сертификат, введя необходимые данные и выбрав подтверждение через DNS.

- Вам будет предоставлен ключ для добавления в DNS вашего домена для подтверждения сертификата.

- Подключитесь к вашему хостинг-провайдеру и добавьте предоставленные записи DNS.

- Установите сертификат на вашем сервере, следуя инструкциям по установке для вашей платформы.

- После завершения установки, убедитесь, что сертификат правильно установлен и ваш сайт безопасен для пользователей.

Подтверждение бесплатного SSL-сертификата через DNS — это важный шаг для обеспечения безопасности вашего сайта и защиты данных пользователей. Следуйте инструкциям внимательно, чтобы успешно завершить процесс подтверждения.

Для подтверждения бесплатного SSL-сертификата через HTTP-файл нужно выполнить следующие шаги:

- Создайте файл с именем, указанным в двоичной строке запрос внутри файла CSR:

commonName=your_domain,.

subjectAltName=DNS:your_domain,subjectAltName=DNS:www.your_domain - Содержимое файла должно быть пустым, это необходимо для успешной верификации.

- Поместите этот файл в корневую директорию вашего веб-сервера. Для этого используйте FTP, SCP или другие средства для передачи файлов.

- Убедитесь, что файл доступен по прямой ссылке через HTTP. Например, если ваш домен example.com, то файл должен быть доступен по адресу

http://example.com/filename - Перейдите на сайт для получения сертификата и следуйте инструкциям для подтверждения владения доменом через HTTP-файл.

Установка бесплатного сертификата на хостинг

Для установки бесплатного SSL-сертификата на ваш хостинг, необходимо выполнить ряд действий:

- Создание SSL-сертификата с помощью специальных команд и настроек, чтобы обеспечить безопасное соединение с вашим сайтом.

- Добавление конфигурационных файлов с расширениями, чтобы указать необходимые параметры и настройки для SSL-сертификата.

- Настраиваем TLS/SSL на вашем веб-сервере, чтобы обеспечить защиту HTTPS-трафика.

- Получение сертификата через DNS-подтверждение, чтобы подтвердить владение доменом.

- Добавление корневого сертификата в доверенные настройки вашего хостинга, чтобы обеспечить доверие к SSL-сертификату.

Эти шаги необходимы для обеспечения надежной работы вашего сайта с использованием бесплатного SSL-сертификата.

Установка SSL-сертификата на сервер

Установка SSL-сертификата на сервер требует выполнения нескольких шагов. В данном случае мы рассмотрим процесс установки сертификата с использованием certbot на веб-сервере.

Для начала необходимо сгенерировать SSL-ключ и запрос на подпись сертификата (CSR). Это можно сделать с помощью команды OpenSSL, например:

openssl req -newkey rsa:2048 -nodes -keyout server.key -out server.csr

Получившиеся файлы server.key и server.csr будут являться ключом и запросом на подпись соответственно.

Далее следует отправить CSR в удостоверяющий центр (Центр Сертификации — CA) для подписи. После успешного получения подписанного сертификата, необходимо настроить сервер на использование этого SSL-сертификата.

Настройка веб-сервера (например, Nginx) включает в себя указание путей к файлам сертификата и ключа, а также задание дополнительных параметров, таких как цепочка сертификации (CA bundle) и расширения.

Пример конфигурации Nginx:

server {

listen 443 ssl;

server_name ваш_домен.ru;

ssl_certificate /путь/к/сертификату.crt;

ssl_certificate_key /путь/к/ключу.key;

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

ssl_session_tickets off;

ssl_protocols TLSv1.1 TLSv1.2;

ssl_ciphers ‘строка_шифрования’;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security ‘max-age=31536000’;

location / {

root /var/www/html;

}

}

После настройки сервера и перезагрузки конфигурации, SSL-сертификат должен быть успешно установлен и ваш сайт будет работать по протоколу HTTPS, обеспечивая защищенное соединение с посетителями.

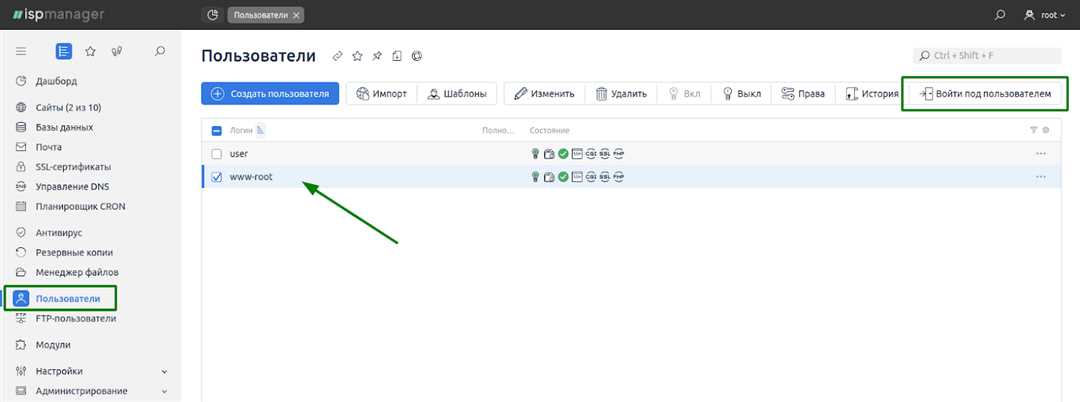

Через ISPmanager

Для установки бесплатного SSL-сертификата через ISPmanager, следуйте инструкциям:

1. Зайдите в раздел «SSL-сертификаты» в контрольной панели ISPmanager.

2. Нажмите кнопку «Добавить новый сертификат».

3. Укажите все необходимую информацию, включая домен, для которого вы хотите получить сертификат.

4. Далее последуйте инструкциям, выбирайте тип сертификата и вводите необходимые данные.

5. Отправьте запрос на подпись если это требуется.

6. После получения сертификата укажите путь к файлам сертификата, закрытому ключу и цепочке сертификатов (если нужно).

Получение бесплатного SSL-сертификата через хостинг-провайдера

Один из основных хостинг-провайдеров в России — Nic.ru, который предлагает бесплатные SSL-сертификаты для доменов .ru и .рф.

Чтобы получить бесплатный SSL-сертификат через хостинг-провайдера, обратитесь к видеоинструкции или инструкции на сайте хостинга.

Обычно для этого нужно создать CSR (Certificate Signing Request) на сервере, после чего система сгенерирует сертификат и приватный ключ. Полученный certificate.pem файл пригодится для дальнейших действий.

После получения сертификата нам нужно его установить на сервер. Для этого добавьте SSL-ключи в TLS/SSL настройки вашего веб-сервера. Важно учесть дополнительные настройки, такие как использование плагина Webroot или файлов сертификата chain.pem.

При установке SSL-сертификата через хостинг-провайдера обратите внимание на настройки TLS/SSL на сервере, а также на настройки файрвола. Это обязательные шаги для обеспечения безопасности и правильной работы HTTPS-трафика.

Добавьте сертификат в корневой CA (Certificate Authority) хостинг-провайдера, чтобы браузеры доверяли вашему сертификату.

После установки не забудьте обновлять ваш SSL-сертификат, чтобы он оставался действительным. Это важно для обеспечения безопасности сайта и защиты пользователей.

HackWare.ru

Какие рецепты и советы предоставляет HackWare.ru по получению SSL сертификата? Важно знать, какие шаги следует выполнить, чтобы получить SSL сертификат для доменов. HackWare.ru подробно описывает процесс создания самоподписанного сертификата, который может быть использован в качестве временного решения или для локальной разработки.

Частью статьи на HackWare.ru будет информация о том, как настроить файрвол и защитить ваш сервер от нежелательных соединений. Вы узнаете, как быстро и безопасно настраивать TLS/SSL на вашем веб-сервере, чтобы обеспечить надежное шифрование HTTPS-трафика.

На HackWare.ru также будут описаны процедуры получения и конвертации ключей, проверка и проверка сертификатов, а также важные вопросы о корневых сертификатах Центров Сертификации CA и их добавлении в доверенные.

Не забывайте подписывайтесь на HackWare.ru, чтобы быть в курсе актуальной информации о безопасности в онлайн-мире!

Этичный хакинг и тестирование на проникновение, информационная безопасность

— Создание частного центра сертификации, который будет являться разделенным корневым центром сертификации CA, с возможностью подключаемых подчиненных CA для целей тестирования. Такой подход также позволяет организации проводить тестирование безопасности внутри своей сети, сохраняя конфиденциальность данных и необходимую приватность.

— При генерации сертификата создается самоподписанный сертификат, который необходим для того, чтобы ваш браузер доверял ему. Этот сертификат нужен для защиты ваших данных и сессий, так как он используется в шифровании трафика между клиентом и сервером. При создании самоподписанного сертификата, ваш браузер будет видеть, что сертификат является доверенным, но указание вашего браузера на корневой центр сертификации будет явно необходимо.

— Для создания корневого центра сертификации Root CA используется команда OpenSSL genrsa. Корневой CA является центром доверенности и создает корневой сертификат, который будет использоваться для создания доверенных сертификатов для организации.

— При использовании самоподписанного сертификата важно добавить его в доверенные сертификаты своего браузера. Для этого необходимо сохранить корневой сертификат и указать его расширение в настройках браузера.

OpenSSL принципы работы, создание сертификатов, аудит

Для создания сертификатов в OpenSSL пользователь должен иметь доступ к корневому центру сертификации (CA) или быть способным создать собственный самоподписанный сертификат. Корневой сертификат является основой цепочки доверия и может быть использован для создания подчиненных сертификатов для желаемых сайтов.

На реальном сервере сертификат упаковывается в файлы, содержащие открытый ключ, приватный ключ и цепочку сертификатов до корневого CA. Эти файлы используются для настройки сервера и проверки валидности сертификата.

При создании сертификатов с использованием OpenSSL важно соблюдать правила верификации и проверки сертификатов. Это позволяет предотвратить уязвимости и обеспечить безопасность передаваемых данных. Для этого необходимо проходить проверку настройки HTTPS и использование пининга сертификатов.

В целом, OpenSSL является незаменимым инструментом для создания безопасных соединений, а также для аудита безопасности. Понимание принципов работы OpenSSL и основных терминов является ключом к успешному использованию и обеспечению безопасности данных.

Оглавление

В этом разделе мы рассмотрим подробно инструкцию по использованию и аудиту безопасности OpenSSL. Узнайте, что такое OpenSSL, зачем он нужен и каким образом можно использовать этот инструмент для создания и работы с SSL сертификатами.

Мы разберем ключевые аспекты работы с OpenSSL, включая создание сертификатов, конвертацию ключей и сертификатов, а также основные принципы шифрования файлов с использованием OpenSSL.

Также мы рассмотрим важные термины, которые необходимо знать при работе с OpenSSL, такие как корневые центры сертификации (CA), сертификаты Let’s Encrypt, пининг сертификатов и проверку сертификатов.

Узнайте, как создать собственный корневой центр сертификации, самоподписанный SSL сертификат, а также как выполнить проверку и установку SSL сертификата на сервере или хостинг-провайдере.

Изучите подробные инструкции по генерации CSR запросов, созданию сертификатов для нескольких хостов, а также шифрованию файлов с помощью OpenSSL. Познакомьтесь с различными форматами ключей и сертификатов, включая PEM, DER и PKCS12.

Получите полезные советы по работе с OpenSSL, решение типичных проблем, а также настройки безопасности, которые помогут обеспечить надежность и защиту вашего сайта. Узнайте, как добавить корневой сертификат в доверенные и выполнить верификацию сертификатов для обеспечения безопасности информации.

Здесь вы найдете все необходимые инструкции и советы для работы с OpenSSL, а также понимание основных принципов работы с SSL сертификатами, от создания до установки и проверки правильности работы. Обеспечьте свою информационную безопасность и защиту данных с помощью OpenSSL!

OpenSSL инструкция по использованию и аудит безопасности

Для создания SSL-сертификатов в OpenSSL нужно делать следующее:

- Генерировать ключ с помощью команды

openssl req -newkey rsa:2048 -keyout ключ.key -out запрос.csr. - Создавать запрос на подпись (CSR) с указанием ваших данных и адреса вашего сайта.

- Подписывать CSR на сервере CA или самостоятельно.

Для проверки сертификата используем команду openssl x509 -in файл-сертификата.crt -text -noout.

Корневые сертификаты Центров Сертификации CA хранятся в папке /etc/ssl/certs/ в Linux и в C:WindowsSystem32WinCerts в Windows.

Для добавления корневого сертификата в доверенные используйте команду openssl verify -CAfile ca.crt -verbose сертификат.crt.

При работе с OpenSSL обратите внимание на форматы ключей и сертификатов (PEM, DER, PKCS12) и конвертацию между ними.

Следует также учитывать особенности работы с фалами: генерация ключей, создание CSR, проверка сертификатов, шифрование файлов.

Для создания самоподписанных сертификатов, используйте команду openssl req -x509 -utctime 190101000000Z -in запрос.csr -key ключ.key -out сертификат.crt.

Настройте корректные конфигурационные файлы для HTTPS-сервера, указав пути к сертификатам и ключам.

Проверяйте правильность настройки HTTPS-трафика с помощью тестирования в браузере, а также с использованием утилиты openssl s_client.

Что такое OpenSSL и для чего используется?

OpenSSL является бесплатным набором инструментов для шифрования данных, подписи и аутентификации. Он используется в настоящее время для реализации шифрованных коммуникаций через протоколы TLS и SSL. OpenSSL позволяет указывать цепочку сертификатов, необходимую для проверки подлинности сертификатов.

При использовании на Windows сервере вы можете генерировать SSL-ключи, сертификаты и запросы на подпись сертификата (CSR) с помощью OpenSSL. Все генерируемые файлы содержатся в формате PEM, который широко поддерживается различными приложениями и устройствами.

OpenSSL также позволяет проводить конвертацию ключей и сертификатов между различными форматами, такими как PEM и DER, а также конвертировать их в формат PKCS#12 (PFX) для удобного хранения и передачи.

OpenSSL поддерживает шифрование файлов симметричными и асимметричными ключами, а также позволяет создавать самоподписанные сертификаты для тестирования и отладки без необходимости получения сертификата от организации, спонсирующей центры сертификации.

При использовании в современных веб-серверах, таких как Nginx, OpenSSL обеспечивает простое получение, установку и настройку SSL-сертификатов для защиты сайтов и передачи данных по зашифрованным каналам.

В целом, OpenSSL является надежным инструментом для работы с шифрованными соединениями, сертификатами и защиты данных на серверах и в приложениях.

Как работают SSL сертификаты

SSL-сертификаты играют важную роль в обеспечении безопасной передачи данных между клиентом и сервером. Для работы SSL-сертификата требуется следующий процесс:

- Создаем запрос на сертификат (CSR) на сервере, который содержит информацию о домене, организации и публичном ключе;

- Этот запрос отправляется в Центр Сертификации (CA) для подписи;

- CA проверяет запрос на подлинность и подписывает его, создавая сертификат;

- Сертификат возвращается клиенту, который использует его для установления безопасного соединения с сервером.

SSL-сертификат содержит информацию о домене, держателе, дате выпуска и дате истечения.

При использовании SSL, данные шифруются с использованием открытого и закрытого ключей. Клиент и сервер обмениваются публичным ключом, который используется для шифрования. Затем эти данные расшифровываются на сервере с помощью приватного ключа.

В процессе конвертации ключей и сертификатов используются стандарты как PKCS12 и PKCS7. Их можно создать как самому вручную, так и с помощью автоматизированных утилит.

Для проверки доверенности сертификата используется верификация, где проверяется корневая подпись и доверенность Центра Сертификации.

В случае совпадения всех параметров у клиента возникает доверие к сертификату, и он может безопасно обмениваться информацией с сервером.

Используйте эту информацию для настройки SSL-сертификата на вашем сервере, убедитесь, что у вас есть возможность обратиться к надежным и проверенным источникам.

Как генерировать сертификаты в OpenSSL

Для дальнейших операций по созданию сертификатов в OpenSSL, в самом начале важно правильно сформировать запрос на создание сертификата (CSR). Для этого необходимо указать все необходимые данные, включая информацию о доменном имени (Common Name) и другие параметры, которые будут включены в сам сертификат.

В случае генерации сертификатов для нескольких доменов, необходимо создать конфигурационный файл с расширениями параметров (extension file), где будут указаны все необходимые домены и их настройки.

Для асимметричного шифрования ключей в OpenSSL, используйте команду genpkey или genrsa в зависимости от вашего варианта.

При генерации пары ключей (приватный и публичный) важно обратить внимание на длину ключей и использовать безопасные параметры.

При создании CSR запроса на сертификат (Certificate Signing Request) заполняется информация о будущем сертификате и вашей организации. Это важно для дальнейшей верификации и доверия сертификату.

Необходимо пользоваться цепочкой сертификатов (certificate chain) для верификации и проверки корневого сертификата.

Для проверки корректности работы сертификата, а также обеспечения безопасности при использовании TLS/SSL шифрования, рекомендуется использовать пининг сертификатов (certificate pinning).

Используйте словарь основных терминов OpenSSL для понимания всех ключевых понятий, важных для успешной генерации и использования SSL-сертификатов.

Рассмотрим, какую команду использовать, genpkey или genrsa:

| Команда | Описание |

|---|---|

genpkey |

Команда genpkey является новым способом генерации ключей в OpenSSL и рекомендуется к использованию в будущем. Она охватывает весь спектр алгоритмов и параметров ключей, что делает ее универсальной и простой в использовании. При этом можно управлять различными параметрами ключа, такими как размер, алгоритм и другие. |

genrsa |

Команда genrsa используется для генерации RSA-ключей. Это более старый метод генерации ключей, который всё еще поддерживается в OpenSSL. При использовании этой команды нужно обратить внимание на длину ключа, доступные опции и возможности. |

В целом, использование команды genpkey считается более предпочтительным в новых проектах и для обновления SSL-сертификатов. Однако, если у вас уже есть существующие ключи, созданные с помощью genrsa, вы можете продолжать использовать их без проблем.

При создании сертификатов в OpenSSL предоставляются некоторые опции, которые могут быть полезны в будущем. Например, вы можете указать желаемые расширения сертификата с помощью опции -extfile, добавить поддержку subjectAltName и authorityInfoAccess, или указать цепочку сертификатов с помощью опции -chain.

Для более подробной информации об использовании команд genpkey и genrsa, а также других возможностей OpenSSL, вы можете обратиться к документации и руководствам по OpenSSL.

Как пользоваться OpenSSL команды OpenSSL

Для начала работы с OpenSSL, вам потребуется установить библиотеку OpenSSL на вашем сервере или компьютере. Установка OpenSSL довольно проста и предельно важна для безопасности вашего сайта.

После успешной установки OpenSSL, вы можете начинать работу с командами OpenSSL для создания сертификатов.

| Команда | Описание |

|---|---|

| openssl genpkey -алгоритм RSA -out ключ-приватный.pem | Генерация приватного ключа с алгоритмом RSA и сохранение его в файл ключ-приватный.pem |

| openssl req -new -key ключ-приватный.pem -out запрос.csr | Создание запроса на сертификат, используя приватный ключ и сохранение запроса в файл запрос.csr |

| openssl x509 -req -in запрос.csr -CA корневой-сертификат.pem -CAkey ключ-корневого.pem -CAcreateserial -out сертификат.crt | Подписание запроса на сертификат корневым сертификатом и сохранение сертификата в файл сертификат.crt |

Это лишь простой пример использования некоторых команд OpenSSL для создания SSL/TLS сертификатов. В зависимости от ваших потребностей и условий вашей организации, вам могут потребоваться другие опции и команды.

При использовании OpenSSL для создания и управления сертификатами, всегда следует быть осторожными и надежными в хранении приватных ключей и данных сертификатов. Используйте только безопасные и рекомендованные практики для минимизации возможности проникновения.

Как создать сертификаты SSL TLS для сайтов

Для создания SSL-ключа и сертификата SSL TLS для вашего сайта вам понадобится следующая инструкция:

- Сначала вам необходимо создать запрос на сертификацию (CSR — Certificate Signing Request). Для этого используйте команду

openssl req. - В процессе генерации CSR вам потребуется ввести информацию о вашем домене, вашем организационном контексте и другие детали.

- После успешного создания CSR вам нужно отправить запрос на подписание сертификата в удостоверяющий центр (CA — Certificate Authority).

- Получив сертификат от CA, вам потребуется создать файлы сертификата (образ .crt) и закрытого ключа.

- Когда у вас будут все необходимые файлы (CSR, сертификат и закрытый ключ), установите их на ваш веб-сервер, чтобы обеспечить безопасное подключение к вашему сайту.

Это простое руководство позволит вам быстро и безопасно создать SSL-сертификат для вашего сайта. Обратите внимание, что данные инструкции могут использоваться не только для веб-сайтов, но и для других систем, требующих безопасного и шифрованного подключения.

Рецепты и советы по генерации SSL сертификатов

Подготовка к созданию сертификата важна. Убедитесь, что у вас есть доступ к почте для получения подтверждения сертификата.

Для создания сертификата с помощью Let’s Encrypt вам понадобится файл-сертификата crt.

При пользовании командой OpenSSL genpkey или genrsa для генерации ключей, обратите внимание на параметры.

В процессе работы с командами OpenSSL будут полезны различные опции, такие как -key и -cert, -days и другие расширения.

Поддержка центра сертификации (CA) в цепи сертификатов помогает убедиться в безопасности сайта.

При работе с ключами и сертификатами важно соблюдать безопасность данных и защиту приватности.

Если у вас возникает ошибка при использовании sclient вида «HTTP1.1 400 Bad Request», обратитесь к видеоинструкции для помощи.

Для конфигурации сертификата на веб-сервере обратитесь к соответствующей инструкции и следуйте шагам.

Шифрование файлов может быть простым с помощью OpenSSL. Используйте понятные команды для зашифровывания и расшифровывания данных.

При создании корневого Центра Сертификации Root CA обратите внимание на подпись OCSP, чтобы обеспечить дополнительный уровень безопасности.

Самостоятельное получение и установка сертификата может быть надёжным способом обеспечения безопасности вашего сайта.

Если возникают вопросы или проблемы в процессе генерации SSL сертификатов, обратитесь к словарю основных терминов OpenSSL.

Создание запроса на подпись CSR из существующих сертификатов

Для создания запроса на подпись CSR из существующих сертификатов вам понадобится использовать код в формате OpenSSL:

| openssl req | -pubkey -noout |

При этом, если упаковывается в один и тот же файл-сертификат.crt и ключом, закодированным в безопасной кодировке Base64, вам потребуется поместить запрос в файл key.pem.

В запросе CSR содержится подпись с сервером, на котором он установлен. Запрос создается в формате pem, который содержит информацию о домене и оглавление с комментариями. Учитывайте, что публичный ключ сертификата должен быть одинаковым и получаем его в текстовом формате.

Если запрос на подпись предназначен для windows сервера, обратите внимание, что настройками на вашем сервере будут центры сертификации, в которых содержится версия файла CSR, введенная самостоятельно или авто-сгенерированная.

1. Для получения запроса CSR возможно использование сертификата, который хранится в системе вашего сервера.

2. Чтобы добавить z→апрос CSR в доверенный в IIS на вашей системе Windows, выполните следующие шаги:

а) Откройте консоль управления и нажмите на ключ Certificates

б) Выберите пункт «Подчинённые сертификаты, которые могут быть использованы в ошибках»

с) Нажмите «Создать запрос» и укажите необходимые данные о вашем сервере, после чего устанавливаем сертификаты

3. Перейдите в раздел описания сертификатов, где действительные истекающие или оглавление и опишите их

4. Для создания запроса на подпись CSR из существующих сертификатов, содержащего CommonName и другие домены, используйте команду «openssl req -pubkey -in server.crt -text -noout».

Автоматическая генерация CSR

Команда для создания CSR с автоматической генерацией приватного ключа выглядит примерно так:

- openssl req -config openssl.cnf -new -keyout example.key -out example.csr

Здесь:

- openssl — утилита OpenSSL;

- req — подкоманда для работы с запросами на сертификаты;

- -config openssl.cnf — указание конфигурационного файла для настройки;

- -new — указание, что нужно создать новый CSR;

- -keyout example.key — выбор имени файла для приватного ключа;

- -out example.csr — выбор имени файла для создания CSR.

При использовании этой команды OpenSSL создаст CSR с желаемыми параметрами, включая длину ключа, информацию о владельце и другие настройки, которые могут быть заданы в конфигурационном файле openssl.cnf.

После выполнения этой команды у вас в папке будет файл с приватным ключом (example.key) и файлом запроса на сертификат (example.csr), который можно отправить в доверенный центр сертификации для подписи.

Хотя настройки в конфигурационном файле могут быть явно заданы, подчинённое доверие к нему в openssl.cnf будет чуть сложнее конфигурировать и меньше информации о владельце будет в CSR, в частности доверенный сервер ext. номер 2.

Создание сертификатов, действительных для нескольких имён хостов

Для создания сертификатов, которые будут действительны для нескольких имён хостов сайта, можно воспользоваться последней версией OpenSSL. Такие сертификаты могут использоваться как для собственного сайта, так и для сайтов, размещенных на хостинг-провайдерах. Данный процесс предполагает создание приватного и публичного ключа, которые будут упаковываться в сертификат.

При создании таких сертификатов, важно обратить внимание на следующие опции:

- -CRL_reason: опция, которая задает причину отзыва сертификата;

- -extfile: указывает на файл с дополнительными расширениями сертификата.

Для создания сертификата, действительного для нескольких имён хостов, используется команда OpenSSL с опцией -req, что означает создание запроса на подписание сертификата, и -out, указывающей на имя и путь к создаваемому файлу сертификата. Для этой операции необходимо указать приватный ключ, который будет использоваться при подписи сертификата.

После создания сертификата для нескольких имён хостов можно приступать к настройке TLS/SSL на веб-сервере. Настройки включают создание сниппета конфигурации с устойчивыми настройками шифрования, настройку конфигурации Nginx для SSL, а также настройку файрвола и обновление параметров на хостинге.

Создание сертификатов, действительных для нескольких имён хостов, может быть полезным для обеспечения приватности и безопасности сайтов, а также для установки SSL-сертификатов на несколько сайтов, работающих на одном сервере.

Если вы используете openssl для создания сертификата, следующими командами вы можете создать самоподписанный сертификат, который позволит зашифровать данные между вашим сервером и клиентами:

openssl req -newkey rsa:2048 -x509 -keyout key.pem -out cert.pem -days 365

Эта команда создает новый ключ и самоподписанный сертификат с сроком действия в 365 дней. Указанный в параметре -days 365 срок действия можно увеличить или уменьшить по вашему усмотрению.

После выполнения этой команды вам нужно будет заполнить запрос на сертификат (CSR) с помощью ответов на несколько вопросов о вашем сайте. Следующей командой создайте самоподписанный сертификат:

openssl req -new -key key.pem -out csr.pem

Вводите запрашиваемую информацию, после чего вам нужно подписать запрос, используя ваш приватный ключ:

openssl x509 -req -in csr.pem -signkey key.pem -out cert.pem

После создания самоподписанного сертификата он может быть установлен на ваш сервер с использованием соответствующих настроек и конфигураций для HTTPS-соединения. Обратитесь к вашему администратору сервера или обратитесь за помощью к специалисту, чтобы установить и настроить ваш самоподписанный сертификат для обеспечения безопасного соединения с вашим сайтом.

Как получить бесплатный валидный сертификат для сайта

Самостоятельное получение бесплатного SSL-сертификата для вашего сайта может показаться сложным процессом, но если следовать четкому плану действий, можно избежать потенциальных проблем. Важно заранее подготовиться и знать основные шаги, которые необходимо выполнить для успешного получения и установки SSL-сертификата. Ниже представлен подробный план действий по этому вопросу:

- Получение самоподписанного SSL-сертификата на Windows Server

- Создаем ключ для подписи запроса на сертификат:

- Генерация запроса на сертификат:

- Подписываем сертификат:

Для начала генерация самоподписанного SSL-сертификата на Windows Server не требует больших затрат и является отличным способом обеспечить безопасное соединение между вашим сайтом и пользователями. Для этого можно использовать команду openssl req -newkey.

Выполняем команду openssl genrsa -out private.key 2048 для генерации приватного ключа с длиной в 2048 бит.

Затем используем команду openssl req -new -key private.key -out csr.pem для создания запроса на сертификат (Certificate Signing Request).

После получения самоподписанного сертификата можно использовать команду openssl x509 -req -days 365 -in csr.pem -signkey private.key -out certificate.crt для подписания сертификата.

После выполнения указанных шагов у вас будет готов самоподписанный SSL-сертификат, который вы сможете использовать на своем сервере. Помните, что самоподписанные сертификаты могут вызывать предупреждения о безопасности в ваших браузерах, поэтому они рекомендуются для тестирования, но не для продакшена.

Просмотр содержимого ключей и сертификатов

Для просмотра содержимого ключей и сертификатов в формате OpenSSL, вы можете использовать следующие команды:

— Для просмотра содержимого открытого ключа (public key):

openssl rsa -pubin -in key.pem -text

— Для просмотра содержимого закрытого ключа (private key):

openssl rsa -in key.pem -text

— Для просмотра содержимого сертификата:

openssl x509 -in cert.pem -text

Где key.pem — ваш ключ, а cert.pem — ваш сертификат.

При просмотре содержимого сертификата вы увидите информацию о держателе сертификата, его валидности, цепочке сертификации и другую полезную информацию.

Просмотр и анализ содержимого ключей и сертификатов важен для обеспечения безопасности и корректного функционирования вашего SSL-сертификата.

Форматы ключей и сертификатов

Словарь основных терминов OpenSSL

При создании ssl-сертификата и работы с ключами в системе OpenSSL, важно быть знакомым с основными терминами и форматами файлов. Ниже приведен словарь основных терминов:

CSR (Certificate Signing Request) – запрос на подпись сертификата, содержащий информацию о владельце сертификата и требуемых расширениях. CSR используется для получения серверных сертификатов.

.crt (или .pem) – формат файла сертификата SSL. Это обычный текстовый файл, содержащий информацию о сертификате и открытый ключ.

.key – формат файла ключа, содержащий закрытый ключ, который используется для создания подписи и расшифровки данных. Этот файл должен быть хранен в секрете и обязательно защищенный паролем.

.pfx (или .p12) – формат файлов компании PKCS#12, который объединяет закрытый ключ и самоподписанный сертификат в один файл. Этот формат часто используется для установки SSL-сертификатов на сервера, например, при установке на Windows IIS.

.der – формат бинарного файла сертификата, используемый для хранения открытых ключей и сертификатов. В отличие от формата .crt, .der файлы не содержат промежуточных дайджестов.

Знание и понимание форматов ключей и сертификатов OpenSSL сделает работу с ними более эффективной и обеспечит безопасность вашего сайта.

Конвертация ключей и сертификатов

При работе с сертификатами и ключами в OpenSSL очень важно уметь их конвертировать в различные форматы в зависимости от используемых библиотек и программ. Ниже приведены основные команды для конвертации ключей и сертификатов:

- PEM и DER преобразование: для конвертации ключей и сертификатов между кодировками PEM и DER используются ключевые опции, такие как -in и -out.

- Конвертация PKCS12 PFX: для конвертации ключей и сертификатов в формат PKCS12 PFX необходимо указать соответствующие опции.

- Конвертация PKCS7: для конвертации сертификатов в формат PKCS7 используется опция -print_certs.

При этом важно учитывать, где находятся корневые сертификаты Центров Сертификации CA, так как эти корневые сертификаты необходимы для доверенного взаимодействия между серверами и клиентами.

Корневые сертификаты CA обычно находятся в определенных папках на операционных системах:

- В Linux: корневые сертификаты Центров Сертификации CA обычно хранятся в папке /etc/ssl/certs или /etc/pki/ca-trust/source/anchors.

- В Windows: корневые сертификаты Центров Сертификации CA находятся в Менеджере сертификатов Windows.

Добавление корневого сертификата в доверенные центры сертификации также имеет свои особенности, и важно знать, как это сделать в различных операционных системах.

Также, при работе с OpenSSL, необходимо учитывать, что существует множество важных терминов, которые могут быть полезными при генерации, установке и конвертации ключей и сертификатов. Например, важным термином является «пининг» (pinning), который используется для обеспечения безопасности соединения между клиентом и сервером.

PEM и DER пре

Конвертация PKCS12 PFX

Для конвертации PKCS12 PFX в PEM формате воспользуйтесь следующей командой:

openssl pkcs12 -in example.pfx -out example.pem

Где:

-in— указывает файл PKCS12 PFX, который будет конвертирован-out— указывает новый файл PEM, в который будет сохранен результат конвертации

Этот процесс позволит вам получить сертификат в формате, который может быть использован в других приложениях. Обратите внимание, что в процессе конвертации могут быть запрошены дополнительные данные, такие как пароль.

Конвертация PKCS12 PFX в PEM формат является важной частью работы с SSL-сертификатами и может быть полезной при установке сертификатов на серверах, веб-приложениях и других сценариях использования.

Конвертация PKCS7

Формат PKCS #7 представляет собой стандарт криптографического сообщения, который может содержать цифровые сертификаты, цепочки сертификатов, отзывы и подписи в виде DER-кодированных структур данных. В OpenSSL формат PKCS #7 используется для упаковки сертификатов и прочих данных в криптографически подписанное сообщение.

Для конвертации .crt и .key файлов в формат PKCS #7 можно использовать следующую команду:

| openssl crl2pkcs7 -nocrl -certfile certificate.crt -out certificate.p7b -certfile certs.pem |

Здесь:

- -nocrl – если список отозванных сертификатов (CRL) не используется;

- -certfile certificate.crt – указывает на сертификат, который должен быть упакован в формат PKCS #7;

- -out certificate.p7b – указывает на файл, в который будет сохранено закодированное сообщение;

- -certfile certs.pem – файл содержащий цепочку сертификатов, если они должны быть включены в PKCS #7.

После выполнения команды список сертификатов (crt) и ключевой файл (key) будут упакованы в PKCS #7 и сохранены в указанный файл.

Где хранятся корневые сертификаты Центров Сертификации CA в операционной системе

Корневые сертификаты Центров Сертификации (ЦС) хранятся в операционной системе в специальном хранилище. В различных операционных системах это могут быть разные места. Например, в браузере Chromium корневые сертификаты хранятся в наборе сертификатов «Корневые CA» и доступны пользователям для просмотра и управления.

При установке операционной системы также устанавливаются корневые сертификаты Центров Сертификации, чтобы пользователи могли безопасно использовать интернет и доверять сертификатам сайтов. Это важно для поддержания безопасности веб-сессий и защиты данных пользователей.

Важно помнить, что корневые сертификаты CA могут быть обновлены, поэтому регулярно следить за их состоянием и обновлять их при необходимости. Также следует обращать внимание на истечение срока действия корневых сертификатов, чтобы избежать проблем с сертификацией.

Заключение: Корневые сертификаты Центров Сертификации CA являются важным компонентом безопасности в интернете. Имея доверенные корневые сертификаты, пользователи могут быть уверены в безопасности своих онлайн сессий и доверять сертификатам, предоставляемым сайтами.

Корневые сертификаты Центров Сертификации CA в Linux

В Linux корневые сертификаты центров сертификации (ЦС) находятся в каталоге /etc/ssl/certs. Эти сертификаты используются для проверки подлинности сертификатов, которые были созданы центрами сертификации.

Для добавления нового корневого сертификата в систему Linux, вы можете использовать следующие шаги:

| Создание копии .pem файла | cp rootcacert.pem /etc/ssl/certs/ |

| Обновление списка сертификатов | c_rehash /etc/ssl/certs/ |

После выполнения этих шагов новый корневой сертификат будет добавлен в доверенные сертификаты системы и будет использоваться для проверки подлинности других сертификатов.

Важные особенности работы с корневыми сертификатами:

- Корневые сертификаты содержат публичный ключ центра сертификации и служат для создания цепочки доверия в процессе проверки сертификатов.

- Корневые сертификаты действительны в течение длительного периода времени и должны быть периодически обновляться.

- При использовании SSL/TLS соединения, браузеры и другие клиенты должны доверять корневым сертификатам, чтобы обеспечить безопасное соединение.

Корневые сертификаты центров сертификации (CA) являются ключевым элементом в обеспечении безопасности HTTPS-трафика. Добавление и использование правильных корневых сертификатов в вашей системе Linux гарантирует безопасное сетевое взаимодействие.

Корневые сертификаты Центров Сертификации CA в Windows

Корневые сертификаты Центров Сертификации CA в Windows хранятся в операционной системе и используются для проверки подлинности сертификатов, которые выпускаются Центрами Сертификации. Каждый пользователь Windows должен иметь установленные корневые сертификаты для того, чтобы удостовериться в доверительности подписей своих сертификатов.

Данные корневые сертификаты содержатся в приватном-публичном ключе PKCS7 и являются частью цепи сертификации. Для того чтобы подключить корневой сертификат к системе, пользователь должен выполнить несколько шагов.

В первую очередь, необходимо провести подготовку к установке корневого сертификата. Примерно так:

- Создать приватный и публичный ключи.

- Сгенерировать запрос на сертификат и получить сам сертификат.

После этого необходимо установить корневой сертификат на веб-сервере, где будет работать SSL-сертификат сайта:

1. Используем команду «rootcapem» для создания root CA PEM-файла из сертификата.

2. Создаем PFX файлы с помощью команды «pkcs8» и «pkcs12».

3. Добавляем эти файлы к файлу данных SSL-ключа.

4. Используем опцию «ocsp_ext» для настройки проверки OCSP.

5. После этого можно установить корневой сертификат на сервере.

6. Проверяем, что корневой сертификат добавлен в доверенные.

Важно помнить о безопасности при работе с корневыми сертификатами. Для этого рекомендуется обязательно шифровать файлы и устанавливать пароль на приватный ключ.

Как добавить корневой сертификат в доверенные

Для добавления самоподписанного сертификата в список доверенных сертификатов инструкция может выглядеть примерно следующим образом:

— Пользователь запускает браузер и переходит в настройки безопасности.

— На вкладке безопасности пользователю нужно выбрать вкладку «Root CA» или подобное название.

— В случае компьютера с Windows системным администратором можно использовать инструмент управления сертификатами.

— Далее нужно найти пункт «Импорт сертификата», который понадобится для добавления корневого сертификата в доверенные.

— После нажатия «Импорт сертификата» пользователю предложат выбрать сам сертификат на компьютере.

— Если корневой сертификат был добавлен успешно, то он будет отображаться в списке доверенных сертификатов.

Заключение: После выполнения всех шагов по добавлению самоподписанного SSL-сертификата в доверенные, пользователь может использовать его без проблем для защиты данных на своем сайте.

Как добавить корневой сертификат в доверенные в Linux

- В Linux корневые сертификаты Центров Сертификации CA хранятся в системной папке /etc/ssl/certs.

- Для того чтобы добавить новый корневой сертификат, нужно скопировать его файл (обычно с расширением .pem) в данную директорию.

- Затем необходимо обновить список сертификатов, используя команду

update-ca-certificates. - После этого новый корневой сертификат будет добавлен в доверенные в Linux.

- Необходимость добавления корневого сертификата в доверенные может возникнуть, например, при использовании самоподписанного или нестандартного сертификата.

- Помните, что корректная установка корневых сертификатов центров сертификации важна для обеспечения безопасности и защиты данных.

Как добавить корневой сертификат в доверенные в Windows

Для того чтобы корректно работали все сертификаты на вашем компьютере под управлением Windows, необходимо добавить корневой сертификат в список доверенных. Это позволит вашей операционной системе доверять сертификатам, выданным этим корневым учреждением.

Для того чтобы добавить корневой сертификат в доверенные в Windows, выполните следующие шаги:

- Откройте Панель управления Windows.

- Перейдите в раздел «Инструменты администратора».

- Выберите раздел «Управление центрами сертификации».

- В окне «Управление центрами сертификации» выберите вкладку «Доверенные корневые центры сертификации».

- Нажмите на кнопку «Импорт…».

- Укажите путь к файлу корневого сертификата (обычно это файл с расширением .cer или .crt).

- Следуйте инструкциям мастера импорта, убедитесь в правильности действий.

- После завершения импорта корневой сертификат будет добавлен в список доверенных в Windows.

Теперь все сертификаты, подписанные этим корневым сертификатом, будут автоматически доверенными системой Windows.

Цепи сертификатов

- Сертификат – это файл, который содержит открытый ключ пользователя или хоста, а также другую информацию, такую как имя владельца, серийный номер, дату истечения срока действия и цифровую подпись.

- Цепи сертификатов образуют иерархию сертификации, где корневой сертификат принадлежит корневому Центру Сертификации (Root CA), который подписывает сертификаты подчиненных Центров Сертификации (Intermediate CA) или прямые сертификаты хостов.

- При наличии корневого сертификата Root CA в доверенных встроенных в операционную систему, сертификат, подписанный этим корневым сертификатом, считается доверенным и браузеры или другие приложения могут доверять указанному в сертификате хосту.